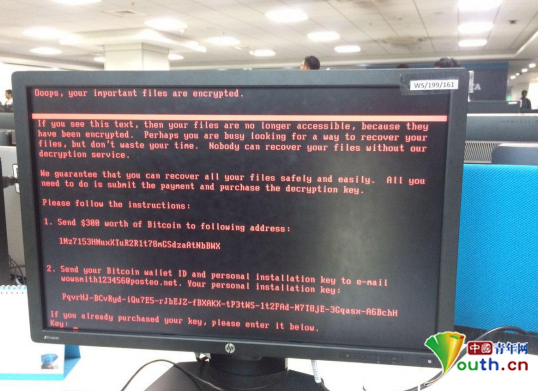

电脑被攻击后显示的页面

中国青年网北京6月28日电(记者 邹畅)6月27日晚间(欧洲6月27日下午时分),新一轮的勒索病毒变种(本次名为Petya)又再一次袭击并导致欧洲多国多个组织、多家企业的系统出现瘫痪,距今年5月感染全球150多个国家的Wannacry勒索病毒事件仅一个多月。

传播机制:系勒索病毒新变种 传播速度更快

与5月爆发的Wannacry相比,Petya勒索病毒变种的传播速度更快。它不仅使用了NSA“永恒之蓝”等黑客武器攻击系统漏洞,还会利用“管理员共享”功能在内网自动渗透。在欧洲国家重灾区,新病毒变种的传播速度达到每10分钟感染5000余台电脑,多家运营商、石油公司、零售商、机场、银行ATM机等企业和公共设施已大量沦陷,甚至乌克兰副总理的电脑也遭到感染。

乌克兰国有银行oschadbank的ATM机被攻击

据国家信息技术安全中心处长肖彪介绍,目前,乌克兰似乎是“Petya”受打击最严重的国家之一。 该国政府、一些国内银行和能源公司今天都发出了警报,他们正在处理来自Petya感染的后果。

“此次攻击是勒索病毒‘必加’(Petya)的新变种”,肖彪介绍,该变种疑似采用了邮件、下载器和蠕虫的组合传播方式,之后通过MS17-010(永恒之蓝)漏洞和系统弱口令进行内网传播。同时,经过初步分析发现,Petya捆绑了一个名为“LSADump”的工具,可以从Windows计算机和网络上的域控制器收集密码和凭证数据。

因此,Petya勒索病毒对内网总体上比此前受到广泛关注的“魔窟”(WannaCry)有更大的威胁,而多种传播手段组合的模式必将成为勒索软件传播的常态模式。

360首席安全工程师郑文彬介绍说,Petya勒索病毒最早出现在2016年初,以前主要利用电子邮件传播。最新爆发的类似Petya的病毒变种则具备了全自动化的攻击能力,即使电脑打齐补丁,也可能被内网其他机器渗透感染。

影响:目前经济损失不是很重 但值得警惕

记者了解到,新变异病毒(Petya)不仅只对文件进行加密,而且直接将整个硬盘加密、锁死,在出现以下界面并瘫痪后,其同时自动向局域网内部的其它服务器及终端进行传播。

Petya要求受害者通过Tor网络支付300美金赎金来解锁相关被加密文件,但是目前大量证据表明即使支付赎金也无法进行解密文件。

肖彪指出,勒索病毒在西方已经非常流行,已经形成黑色产业链,大量邮件中夹杂勒索软件,目前没有明显证据证明该次勒索病毒对欧洲国家产生太大的经济影响,但是值得警惕,一旦后面出现大规模爆发可能会产生更大影响。目前我国已经有极少数单位出现被Petya感染的情况。

欧洲超市被petya攻击

“勒索软件的解密是非常困难的,如果文件被加密,暂时还没有非常有效的解决办法,因此我们要注重加强防范。”肖彪提到,或许我们可以考虑从新的领域防范,如云盘等。随着勒索软件被越来越多人熟知,可能会有更大一部分用户考虑备份数据。

防范:我国应对能力很强 十几年前已有措施

目前,网络安全相关主管部门已经下发了针对此次蠕虫的风险提示以及防范意见。

对于防范措施,肖彪表示,国内已经有了各种非常好的防范手段,包括之前Wannacry在内,在国内没有产生太大的影响。早在十多年前,我国运营商管理部门已经要求运营商将445端口、139端口等进行了屏蔽,风险评估、等级保护等也有具体的内网的隔离、补丁安装、端口关闭等要求。“我们不是没有做应急,而是一直以来都在做”,他指出,正因如此类似勒索病毒对我国影响没有想象中那么大。

据了解,当前的具体防范措施有如下方式:

1、 邮件防范

由于此次“必加”(Petya)勒索软件变种首次传播通过邮件传播,所以应警惕钓鱼邮件。建议收到带不明附件的邮件,请勿打开;收到带不明链接的邮件,请勿点击链接。

2、更新操作系统补丁(MS)

https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

3、更新Microsoft Office/WordPad远程执行代码漏洞(CVE-2017-0199)补丁

https://technet.microsoft.com/zh-cn/office/mt465751.aspx

4、 禁用WMI服务

禁用操作方法:https://zhidao.baidu.com/question/91063891.html

5、关闭IPC共享以及防止采用空口令和弱口令

关闭IPC共享和请及时加强操作系统口令。

6、做好其他常规安全工作

爆料请拨打中国青年网新闻采编中心热线010-56937112、010-57380667或发送至邮箱news@youth.cn、qwxwzx@163.com。倾听青年心声,关注青年权益,我们24小时在线。更多新闻内容请关注@中青网新闻中心新浪官方微博。